IT-Sicherheitslücken minimieren? aConTech zeigt Ihnen wie! Im folgenden Beitrag verschaffen wir Ihnen einen Einblick in mögliche Phishing-Mails und blicken hinter die tatsächliche Bedeutung des Begriffs “Social Engineering”. Zudem zeigen wir Ihnen wie Sie Ihre Mitarbeitenden auf derartige Cyberangriffe vorbereiten können – mit den Angriffssimulationen von Microsoft Defender for Office 365.

Wenn Sie die einschlägigen Suchmaschinen dafür nutzen, um nach der größten IT-Schwachstelle in Unternehmen zu suchen, wird Ihnen eins direkt auffallen: Neben dem Schutz von Geräten und Ressourcen wird oftmals der Faktor Mensch vernachlässigt. Die Schaffung eines Bewusstseins für IT-Angriffe, die häufig als “Awareness” bezeichnet wird, ist daher immens wichtig, um die allgemeine Angriffsfläche Ihrer Organisation zu minimieren. Doch wie können Mitarbeitende dahingehend effektiv weitergebildet werden? Und welche Rolle spielt dabei der Begriff Phishing?

Social Engineering – Jagd nach sensiblen Informationen

Diebstahl von Anmeldeinformationen / Credential Harvest, Schadsoftwareanlagen, Links in Anlagen, Links zu Schadsoftware, Drive-by-URL – das alles sind Methoden des Social Engineerings bzw. des allgemein bekannten Phishings. Dabei wird mit den unterschiedlichen Herangehensweisen versucht Ihre Mitarbeitenden zur Herausgabe von sensiblen Informationen zu bewegen. Häufig werden dabei Identitäten aus der eigenen Organisation imitiert, welche zu einer schnellen Handlung auffordern, um Stress und damit unüberlegte Handlungen beim Empfänger zu erzeugen.

Die entscheidende Frage: Welche Maßnahmen können somit auf Basis dieser Wissensgrundlage ergriffen werden, um Ihre sensiblen Informationen zu schützen?

Angriffssimulationstraining mit aConTech

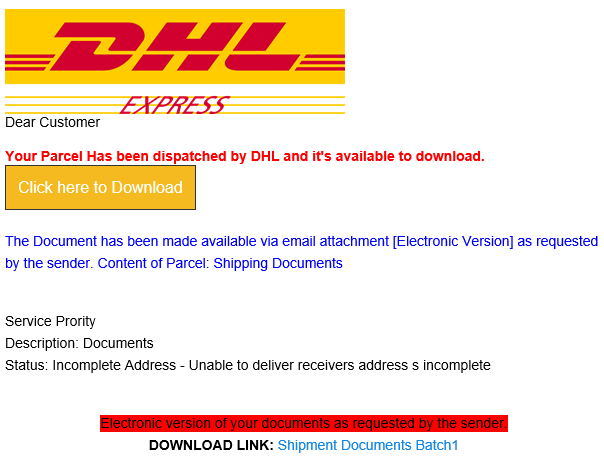

Die Lösung? Setzen Sie beim Menschen an und klären Sie Ihre Mitarbeitenden auf. Wir bieten Ihnen an, Ihre Mitarbeitenden zu schulen und auch zu testen zur Minimierung von IT-Sicherheitslücken. Mit dem Angriffssimulationstraining von Microsoft lassen wir gezielte simulierte Angriffe auf Ihre Mitarbeitenden los. Dabei werden von Microsoft über 200 Vorlagen von Phishing-E-Mails bereitgestellt. Folgende Abbildung zeigt ein entsprechendes Beispiel:

Um Ihre Mitarbeitenden noch intensiver auf schwerwiegende Angriffe vorzubereiten, können zudem gemeinsam individuell simulierte Phishing-E-Mails erstellt werden, welche ebenfalls in das Angriffssimulationstraining von Microsoft eingebunden werden können. Im Zuge dessen können die imitierten Identitäten auch bei korrekter E-Mail-Adresse im Outlook Client samt Profilbild und aktuellem Status angezeigt werden. Im Rahmen dieser E-Mails werden den Empfängern anschließend Schulungsvideos zugewiesen. Diese Videos klären über verschiedene IT-Gefahren auf und beinhalten kleine Aufgaben, wie z. B. Zuordnungsaufgaben oder kleine Quizze. Aktuell stehen 26 dieser Schulungsvideos von Microsoft zur Verfügung, die Ihre Mitarbeitende über verschiedene Vorfälle aufklären.

Abschließend erhalten Sie von uns detaillierte Übersichten über die Angriffe, Nutzerverhalten und Entwicklung, die folgend aussehen können:

Großer Vorteil – Native Lösung!

Der Vorteil der Angriffssimulation? Neben der Weiterbildung Ihrer Mitarbeitenden, kommt hinzu, dass es sich um eine nativ eingebundene Lösung handelt. Damit ist die Umsetzung einer simulierten Phishing-Kampagne schnell durchführbar. Zudem können Sie sicher gehen, dass die E-Mails bei den gewünschten Empfängern im Postfach landen. Umständliche Vorkonfigurationen, wie z. B. die Anpassung von Phishing- und Spam-Filtern, sind hier nicht notwendig. Doch welche Lizenzen werden für die Umsetzung eigentlich benötigt?

Lizenzierung

Welche Lizenzen stecken hinter der Simulation? Das Angriffssimulationstraining ist ein Microsoft Defender for Office 365 Plan 2 – Feature. Damit ist es in E5-Lizenzen inbegriffen. Alternativ kann der Plan 2 auch einzeln als Add-On-Lizenz gebucht werden. Sollten Sie E3-lizenziert sein besteht auch die Möglichkeit für ein Upgrade auf E5 für einen bestimmten Zeitraum.

Neben dem Angriffssimulationstraining richten wir natürlich gerne auch entsprechende Security-Tools der Microsoft Defender Familie für Sie ein. Wie Sie z. B. initiale Einstiegspunkte Ihrer Organisation schützen können, lesen Sie in diesem Blog-Artikel nach.

Der nächste Schritt? Vereinbaren Sie jetzt ein erstes Beratungsgespräch mit aConTechs Experten, um Ihre Mitarbeitenden von Cyberangriffen zu schützen. Wir nehmen Sie und Ihre Mitarbeitenden mit in die Welt der IT-Sicherheit und stellen Ihnen Ihre Chancen rund um Defender for Office gerne noch genauer vor. Kontaktieren Sie uns! Wir freuen uns Sie in eine sichere Zukunft zu begleiten.