Durch die ansteigende Digitalisierung werden Unternehmen immer häufiger Opfer von Cyberattacken. Bei diesen Problemen greift ab sofort der Syslog Forwarder ein. Um die gesamte IT-Landschaft sicherer zu gestalten, hat Microsoft daher die SIEM – Sicherheitslösung „Microsoft Sentinel“ veröffentlicht.

Warum sollten Sie einen Syslog Connector in Microsoft Sentinel nutzen?

Ziel einer SIEM (Security Information & Event Management) Lösung ist es, IT relevanten Daten an einer zentralen Stelle zu sammeln und durch Analysen, Hunting oder künstlicher Intelligenz zu analysieren. Microsoft Sentinel bietet daher eine zentrale Lösung für Angriffs- und Bedrohungserkennung, proaktives Hunting und kann zusätzlich Reaktionen auf die Bedrohungen ausführen.

Microsoft bietet zudem eine Vielzahl von vorgefertigten Daten Connectoren zur Datensammlung an. Diese erleichtern die Einbindung der einzelnen Systeme in Microsoft Sentinel enorm. Seit dem 08.03.22 stellte Microsoft um die 122 Connectoren zur Verfügung.

Mit welchen Folgen ist zu rechnen, wenn es für ein System keinen vorgefertigten Datenconnector gibt und trotzdem Protokolle in Microsoft Sentinel integrieren werden sollen?

Viele Systeme können Protokolle im Syslog oder CEF Format versenden und genau hier kommt z.B. der Syslog Connector ins Spiel.

Wie funktioniert der Syslog Forwarder?

Der in diesem Blog Beitrag vorgestellte „Syslog Connector – Forwarder“ wird auf einer Linux VM installiert und kann über den Port „514“ die Protokolle im Netzwerk sammeln. Dies könnten z.B. Firewalls, Wifi Systeme oder alles andere was Protokolle versenden kann, sein.

Im nächsten Schritt werden auf dem Syslog Forwarder System diverse Regeln durchlaufen. Stimmt eine der Regeln überein, werden die Protokolle weiter an den UDP Port „25224“ auf dem Syslog Forwarder übergeben.

Anschließend findet die Übermittlung der Protokolle über eine verschlüsselte Verbindung „TCP Port 443 (HTTPS)“ an den Microsoft Sentinel Workspace statt. Dies erfolgt über einen Log Analytics-Agent und nennt sich bei einem Linux Server “OMS Agent”. Somit sind die Daten in der SIEM Lösung vorhanden und können für die Analysen genutzt werden.

Einblick in die Konfiguration

Voraussetzungen für die Konfiguration des Syslog Forwarder

Der Syslog Forwarder (OMS Agent) wird auf einer Linux VM installiert.

Auf dieser Linux Maschine sollten folgende Voraussetzungen gegeben sein:

- „Rsyslog v8“ oder „Syslog-ng 2.1 – 3.22.1“ benötigt

- Auf der Linux-Maschine muss „Python 2.7 oder 3“ installiert sein

- Die Linux Maschine darf vor der Log-Analytics Agent Installation mit keinem Azure-Arbeitsbereich verbunden sein

- Damit die Daten an den korrekten Sentinel Workspace übertragen werden können, wird die Arbeitsbereich-ID und der Primärschlüssel benötigt

Installation des Syslog Forwarder

Hinweis: Voraussetzung aller abgesetzten Befehle im Terminal sind „sudo“ Administrator Berechtigungen unter Linux.

- Installation der Linux VM in Azure oder außerhalb von Azure.

Die Installation der Linux Maschine wird hier nicht beschrieben.

- Installation von Python:

Bei einer Installation wie z.B. Ubuntu ist bereits „Python“ installiert. Lasst uns wie folgt die Version überprüfen:

python –version oder python3 –version

- Installation des Syslog Deamons:

Hierzu wird im Terminal der Linux Maschine folgender Befehl abgesetzt:

apt install rsyslog

- Syslog Installation überprüfen:

rsyslogd -v

- Aktivierung von Syslog auf dem Port „514“:

Hierdurch lauscht die Linux Maschine auf dem Port „514“ und nimmt dementpsrechend Protokolle entgegen.

Um diese Funktion zu aktivieren, entfernen wir in der „rsyslog.conf“ Datei die „#“ wie im Bild zu sehen.

nano /etc/rsyslog.conf

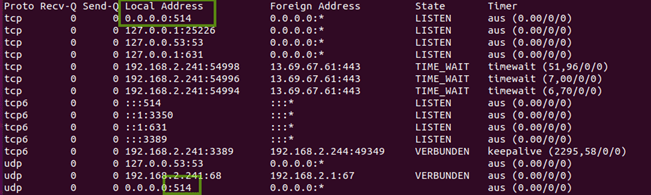

Über „netstat -ano“ können wir überprüfen, ob auf dem Port 514 gelauscht wird.

In dem Screenshot ist zu sehen, dass auf dem Protokoll „TCP und UDP“ wie oben konfiguriert Pakete angenommen werden.

- Syslog Dienst starten / neu starten:

Mit folgenden Befehlen starten Sie Ihren Dienst neu:

service rsyslog start

service rsyslog restart

- Überprüfen, ob der Dienst gestartet ist:

service rsyslog status

- Syslog Pakete prüfen:

Bevor wir nun den Syslog Connector (Linux VM) mit Microsoft Sentinel verbinden, prüfen wir ob Pakete auf dem Port „514“ angenommen werden:

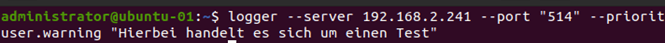

Hierzu setzen wir einen TCPDUMP Befehl auf der Linux VM ab:

Im nächsten Schritt wird über eine zweite Linux VM ein Test Syslog Paket an den Collector gesendet:

Zurück auf dem Collector mit dem aktiven TCPDUMP, sehen Sie die Anzeige Syslog Eintrag:

- Installation des Log Analytics Agent:

Sobald die Pakete sauber an dem Syslog Collector angenommen werden, kann nun die Verbindung nach Microsoft Sentinel (Azure) hergestellt werden:

Hierzu öffnen wir in Microsoft Azure das „Microsoft Sentinel“ Portal und navigieren zu den „Datenconnectors“ und suchen den Connector „Syslog“:

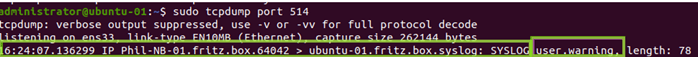

Im nächsten Schritt werden wir den Agent auf der Linux VM installieren.

Über diesen Befehl installieren Sie den Agent mit einer verschlüsselten Verbindung nach Azure komplett selbständig.

Die Arbeitsbereich-ID + Primäre Schlüssel, sind bereits in dem wget Befehl vorhanden und sind für die korrekte Zuordnung nach Azure notwendig.

- Überprüfung der verbunden Linux Agents:

Nach erfolgreicher Installation, wird ein verbundener Linux Computer angezeigt, welcher zusätzlich in den Log Files überprüft werden kann:

- Zu erfassende Protokolle konfigurieren:

Als letzter Schritt müssen Sie dem Syslog Connector mitteilen, welche Protokolle er erfassen soll.

Bevor wir die Konfiguration des Agent öffnen, springen wir zurück nach Sentinel in den Syslog Connector.

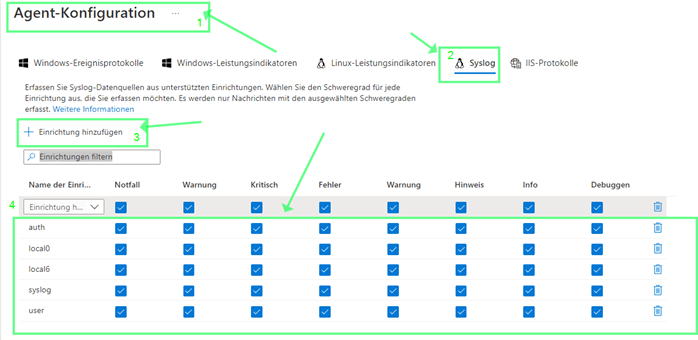

Nun können wir frei wählen, welche Syslog „Facility“ wir erfassen.

Über “Einrichtungen hinzufügen (Facility)” können Sie den Agent konfigurieren.

Nach der erfolgreichen Konfiguration, pushen Sie alle „Syslog Connector“ Agents mit dieser Konfiguration und übertragen Sie die Regeln auf die VMs.

- Überprüfung der Syslog Tabelle in Sentinel:

Wir öffnen über Microsoft Sentinel den Punkt „Protokolle“, bevor wir nach der Syslog Tabelle nach unserem Test abfragen:

Hier ist zu sehen, dass der Test Syslog Eintrag welchen wir per „Logger“ an den Syslog Collector gesendet haben, in Microsoft Sentinel angekommen ist.

Dies war eine Variante um Systeme, welche nicht als vordefinierte Connectoren vorhanden sind, mit der SIEM Lösung – Microsoft Sentinel zu verbinden.

Fazit: Die Bedeutung von Microsoft Sentinel

Eine SIEM Lösung wie „Microsoft Sentinel“ wird von immer größerer Bedeutung. Damit Sie die Lösung Microsoft Sentinel sinnvoll nutzen können, müssen diverse Systeme und dessen Protokolle damit verbunden sein.

Aus diesem Grund ist es wichtig zu wissen, ob Systeme ohne vordefinierte Connectoren an Microsoft Sentinel angebunden werden können, um Bedrohungen frühzeitig zu erkennen und beheben zu können.

Sie möchten Ihre IT-Landschaft schützen und sich vor Cyberattacken wappnen? Unsere Experten sorgen für den ausreichenden Schutz Ihrer Daten! Kontaktieren Sie jetzt aConTechs Expert:innen zu Ihrer Sicherheit rund um die Cloud und erhalten Sie ein individuelle Beratung.