Für alle die es noch ein ganzes Stück sicherer mögen gibt es ab sofort die Office 365 2-Faktor Authentifizierung für alle Nutzer. Bisher war diese Administratoren vorbehalten. Bei einer 2 Faktor Authentifizierung reicht es nicht, den Benutzernamen und das Passwort zu kennen. Gleichzeitig muss der Nutzer noch einen weiteren Faktor bereitstellen, der entweder vom Besitz (Handy oder RSA-Key) oder einer Eigenschaft (Fingerabdruck, Iris, usw.) abhängt. Wir zeigen Ihnen die Möglichkeiten und mögliche Umsetzungsvarianten in diesem Artikel. Profitieren Sie bei Windows 10 und Azure Active Directory von weiteren Möglichkeiten der Zugriffsabsicherung.

Für den Nutzerlogin auf Office 365 sind derzeit folgende Verfifikationsmöglichkeiten vorhanden, welche der Nutzer frei auswählen kann. Jeder Nutzer in Office 365 kann dabei einzeln für 2 Faktor Authentifizierung freigeschalten werden und kann dann eine andere Authentifizierungsmethode wählen. Eine einheitliche Vorgabe für die gesamte Organisation ist also nicht erforderlich.

- Telefonanruf: Sobald der Nutzer sich in Office 365 einloggt, erhält er einen Telefonanruf. Wenn er dann die Raute Taste drückt, ist er eingeloggt. Wenn er eine andere Taste drückt, gilt dies als unauthentifizierter Zugriffsversuch und kann an den Administrator gemeldet werden.

- SMS aufs Telefon: Der Nutzer erhält nach dem Login einen sechsstelligen code per SMS, welchen er im Portal eingeben muss.

- Festnetzanruf: Das Prinzip ist das gleiche wie beim Mobiltelefonanruf, nur für deinen Festnetzanschluss, falls das Mobilgerät nicht erreichbar ist oder der Zugriff auf einen bestimmten Ort beschränkt werden soll.

- Appbestätigung: PhoneFactor stellt eine App bereit, welche auf allen gängigen Mobilbetriebssystemen aus den Stores geladen werden kann. Wenn sich der Nutzer einloggt, muss er in der App den Zugriff bestätigen.

- Code aus der App: Es wird die gleiche App wie in der Appbestätigung benutzt, allerdings wird in diesem Verfahren ein Code angezeigt, der nach dem Login im Portal eingegeben werden muss.

Natürlich lässt sich die Verifikationsauswahl auch im Nachhinein vom Nutzer ändern. Alle Dienste setzen auf dem in Microsoft Azure integrierten Phone Factor Dienst, den wir bereits in diesem Blogeintrag beschrieben haben.

Wie wird die 2 Faktor Authentifizierung für Office 365 eingerichtet?

Melden Sie sich zunächst im Office 365 Administrationsportal an, klicken Sie auf Benutzer und Gruppen und dann auf “Mehrstufige Authentifizierungsanforderungen festlegen: einrichten“

In der folgenden Übersicht klicken Sie den Benutzer an, für den Sie die Authentifizierung konfigurieren möchten. Im Auswahlmenü können Sie die Benutzergruppe auswählen. In diesem Fall wurde sie auf Globale Administratoren beschränkt.

Mit einem Klick auf den Haken des Users und rechts auf Aktivieren wird nach einer Bestätigungsfrage die 2 Faktor Authentifizierung aktiviert.

Wenn Sie sich nun aus Office 365 ausloggen und mit dem gerade aktivierten Nutzer wieder anmelden, erscheint die Meldung, dass Sie zunächst die erweiterte Verifikation einrichten müssen. Klicken Sie dort auf “Jetzt einrichten”.

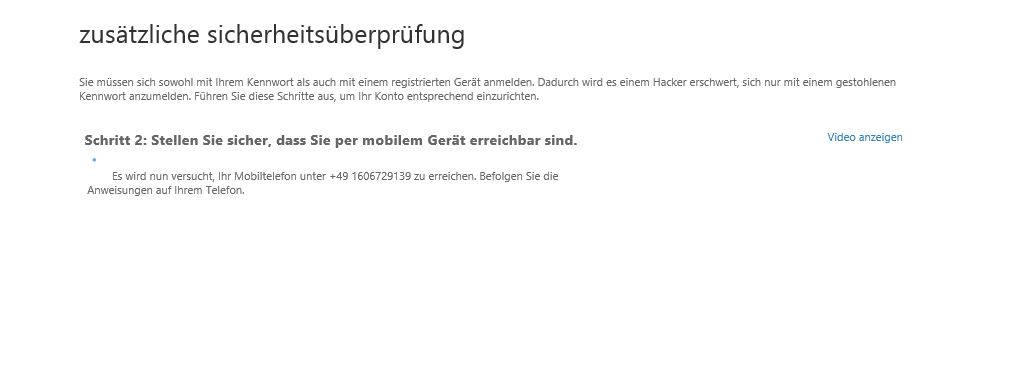

Im nächsten Schritt können Sie eine der fünf oben vorgestellten Möglichkeiten auswählen. Falls Sie die App verwenden, sollte diese auch vorher auf Ihrem Mobiltelefon installiert sein. In diesem Fall wurde der Telefonanruf ausgewählt.

Nach einem Klick auf Weiter wird ein Testanruf auf diese Nummer ausgeführt (oder ein anderes ausgewähltes Verfahren geprüft). Den Anruf müssen Sie mit der # Taste bestätigen – danach sind Sie verifiziert. Ich persönlich hatte während des Anrufs schlechten Empfang, weshalb die #-Taste nicht angenommen wurde. Die Verifikation wird dann wiederholt. Beachten Sie jedoch, dass ein Zugriff auf Mails usw. erst nach erfolgreicher Verifikation möglich ist.

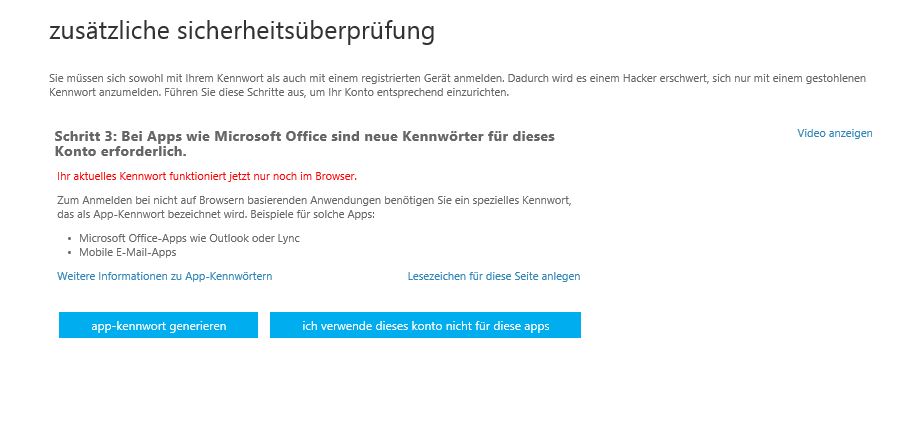

Ab sofort können Sie nur noch mit Ihrem zweiten Faktor auf Office 365 zugreifen. Doch was ist mit Ihren lokalen Anwendungen oder Mailapps auf Mobilgeräten? Auch diese benötigen selbstverständlich einen zweiten Faktor, weshalb Microsoft sich das Prinzip der Apppasswörter ausgedacht hat. Der Administrator kann im Anfangs gezeigten Einrichtungsmenü für PhoneFactor den Einsatz von App Passwörtern verbieten, wodurch kein Zugriff außer über den Browser mehr möglich wird.

Jede App kann ihr eigenes Passwort besitzen. Es kann jedoch auch ein Passwort für alle Apps verwendet werden, was die Standardeinstellung ist.

Office 365 fordert Sie zum konfigurieren eines App Passworts auf. Klicken Sie auf den entsprechenden Button.

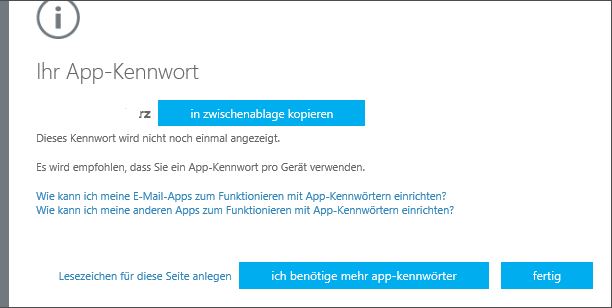

Im nächsten Fenster wird ihr generiertes App Passwort angezeigt. Notieren Sie sich dieses gut, da es verschlüsselt gespeichert und dadurch kein zweites Mal angezeigt werden kann.

Sobald Sie nun Outlook, Lync, Word mit Zugriff auf OneDrive for Business, ihre mobile Mailapp, usw. starten, wird Sie diese nach einem neuen Passwort fragen. Geben Sie dann Ihr App Passwort ein.

Übrigens: Office 2016 in Windows 10 unterstützt standardmäßig die 2-Faktor Authentifizierung für Office 365. App Passwörter werden hierfür nicht mehr benötigt!

Microsoft hat eine Liste mit unterstützen App Passwort Anwendungen erstellt und gibt Ihnen auch Hilfe für z.B. Mailapps von Drittanbietern

Wenn Sie Ihre App Kennwörter oder Authentifizierungsmethode für den zweiten Faktor aktualisieren oder ändern möchten, klicken Sie in Office 365 oben neben Ihrem Namen auf das Symbol Einstellungen und “Office 365 Einstellungen”. Unter “zusätzliche Sicherheitsüberprüfung gelangen Sie in das Microsoft Azure Portal, in dem Sie Ihre Einstellungen anpassen können.

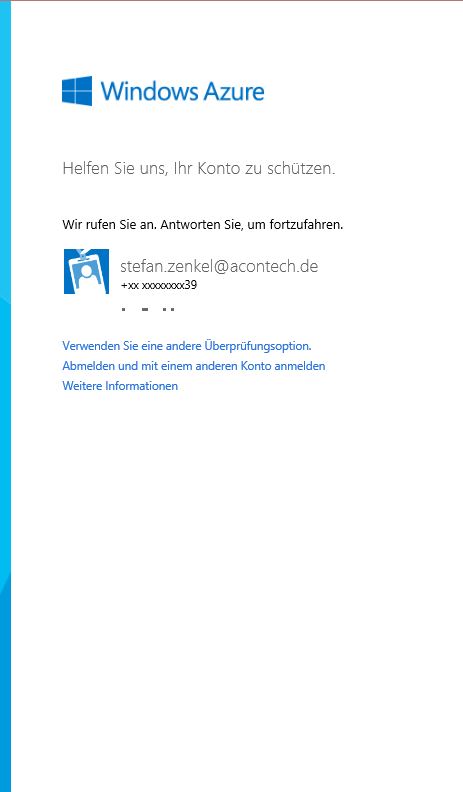

Wenn Sie sich zukünftig unter Office 365 oder Microsoft Azure anmelden, erwartet Sie neben der Eingabe eines Benutzers und Passworts, ein Anruf von einer freundlichen, digitalen Mitarbeiterin.

Übrigens für alle die SmartCards als zweiten Faktor einsetzen – Office 365 wird ständig weiterentwickelt! Die Authentifizierung mit Hilfe von virtuellen oder normalen SmartCards ist über ADFS (Active Directory Federation Services) bereits möglich. Mit Windows 10 und Microsoft Azure Active Directory ergeben sich eine Vielzahl neuer Methoden zur Absicherung des Zugriffs auf Microsoft Office 365 und der Verbreitung von Dateien. Beispielhaft erwähnt seien neue Authentifizierungsmethoden auf Basis von Windows Hello. Mit Windows Hello ist es möglich weitere, sichere, biometrische Merkmale wie Iris-Erkennung, Gesichtserkennung in 3D und 3D Fingerabdrücke mit in die Authentifizierung einzubeziehen.

Mit Der Enterprise Mobility Suite, die unter anderem Azure AD Premium, Azure Rights Management Services (Azure RMS) und Microsoft Intune enthält, ist es möglich Compliance Richtlinien zu definieren, sodass z.B. unverschlüsselte Telefone und Rechner nicht auf Office 365 zugreifen dürfen.

Der Multi-Factor Authentifizierungsdienst ist derzeit in allen Enterprise (Unternehmen), Business, Academic (Bildungseinrichtungen) und Non-Profit Plänen enthalten.

Sie haben Fragen zum Autor, Möglichkeiten der 2-Faktor Authentifizierung mit Office 365, ADFS, Windows 10 oder der Einrichtung? Nehmen Sie gerne Kontakt mit unseren Cloud Experten auf und erfahren Sie, wie Sie den Zugriff auf Ihre Office 365 Umgebung sicherer gestalten!