Sie arbeiten inmitten der Microsoft Cloud und fragen sich: Was muss ich beachten für eine umfassende Sicherheit in der Microsoft Cloud? Wie kann ich mich und mein Unternehmen vor Bedrohungen schützen? aConTechs Experte verschafft Ihnen einen umfassenden Überblick rund um die Sicherheitskomponenten der Microsoft Cloud.

Sicherheitskomponenten der Microsoft Cloud

Die Microsoft Cloud hat verschiedene Sicherheitskomponenten, um Sie vor Bedrohungen von außen und innen zu schützen. Diese sind in der folgenden Abbildung dargestellt und werden im Folgenden genauer erläutert.

Identitäts- und Zugriffsverwaltung

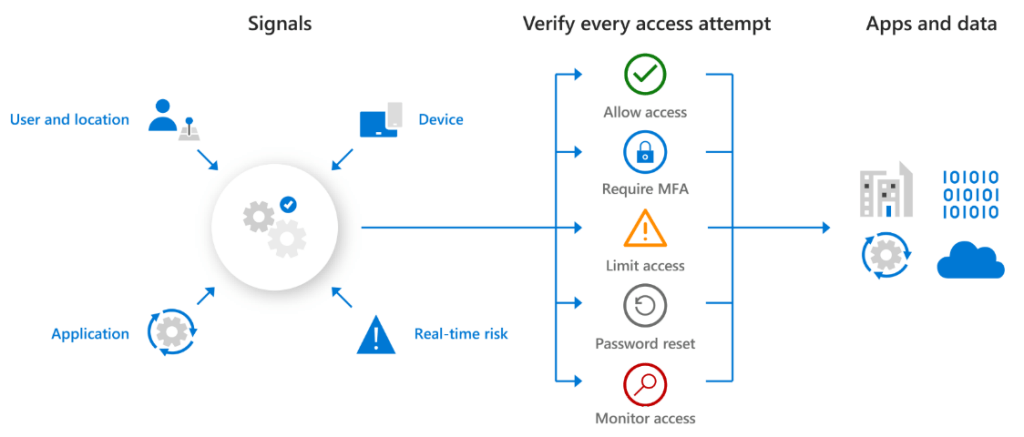

Das Azure Active Directory (Azure AD) bietet eine Komplettlösung für die Identitäts- und Zugriffsverwaltung mit integrierter Sicherheit. Bevor ein Eingangssignal auf Apps und Daten in der Cloud Zugreifen darf muss es sich, je nach Einstellung, verifizieren. Meistens wird dazu ein Login und eine Multifaktor Authentifikation (MFA) benötigt. Zudem wird jeder Anmeldeversuch genau dokumentiert, wie in der folgenden Abbildung zu sehen ist.

Für die Steigerung der Produktivität kann bei vielen Logins die Single Sign-on (SSO) Funktion aktiviert werden, mit welcher man die Eingabe des Logins überspringen kann, wenn man am Computer in einen Arbeitskonto eingeloggt ist.

Das Azure AD bietet außerdem eine einheitliche Identitätsverwaltung, wodurch eine effiziente Administration ermöglicht wird. Hierdurch können mühelos Identitäten von Mitarbeitern, Partner und Kunden über eine einheitliche Cloud-Steuerungsebene verwaltet werden. Zudem können dort auch die Zugriffe auf Apps und Daten verwaltet werden, wodurch das Risiko von Zugriffen durch unbefugte verringert und dadurch die Sicherheit gestärkt wird.

Schutz vor Bedrohungen

Security Information and Event Management (SIEM) und Extended Detection and Response (XDR) bietet Microsoft in einer branchenführenden Komplettlösung an. Der Bedrohungsschutz besteht hierbei aus 3 Anwendungen:

- Azure Sentinel: SIEM-Tool für intelligente Sicherheits- und Bedrohungsanalysen des ganzen Unternehmens und stellt eine zentrale Lösung für die Warnungs- und Bedrohungserkennung, die proaktive Suche sowie die Reaktion auf Bedrohungen bereit

- Microsoft 365 Defender: XDR-Funktionen für Endnutzerumgebungen (E-Mail, Dokumente, Identitäten, Apps und Endpunkte)

- Azure Defender: XDR-Funktionen für die Infrastruktur und Cloudplattformen (wie virtuelle Computer, Datenbanken, Container und IoT)

Informationsschutz

Mithilfe der Microsoft Cloud können vertrauliche Daten durch die integrierte Information Protection und Governance in Clouds, Apps und an Endpunkten geschützt werden. Dies erfolgt über das Festlegen von Richtlinien welche mit Hilfe von umfassenden Klassifizierungsfunktionen einschließlich Machine Learning durchgesetzt werden. Des Weiteren kann der Schutz mit dem SDK und Konnektoren auf beliebige Anwendungen und Dienste von Drittanbietern ausgeweitet werden.

Cloudsicherheit

Im Zeitalter der Cloudtransformation kämpfen Kunden mit einer immer komplexeren Umgebung und benötigen die richtige Strategie, um ihre IaaS- (Infrastructure-as-a-Service), PaaS- (Platform-as-a-Service) und SaaS-Dienste (Software-as-a-Service) zu schützen. Daher bietet Microsoft verschiedene Tools, mit denen man den Cloud-Sicherheitsstatus stärken, neue Bedrohungen abwehren, Zugriff auf wichtige Cloud-Apps und Cloud-Ressourcen steuern sowie jeden Schritt im Entwicklungszyklus absichern kann.

- Microsoft Defender für Cloud: Microsoft Defender für Cloud ist eine Lösung für die Verwaltung des Cloudsicherheitsstatus (Cloud Security Posture Management, CSPM) und den Cloud-Workloadschutz (Cloud Workload Protection, CWP), die Schwachstellen in Cloudkonfigurationen findet, den allgemeinen Sicherheitsstatus der Umgebung erhöht und Workloads in Multi-Cloud- und Hybridumgebungen vor neuen Bedrohungen schützen kann.

- Microsoft Defender für Cloud Apps: Dient zum Erkennen und Bekämpfen von Cyberbedrohungen in allen Clouddiensten durch umfassender Transparenz, Steuerung des Datenverkehrs und modernsten Analysen. Zudem gibt es Funktionen zum Apps finden und verwalten, den Zugriff auf diese und Ressourcen steuern und die Compliance von Anwendungen bewerten.

Zero Trust

Das Zero-Trust-Modell geht davon aus, dass nichts sicher ist – auch nicht hinter der Firmenfirewall. Deshalb prüft das Modell jede Anforderung so, als käme sie aus einem offen zugänglichen Netzwerk. Es gilt das Prinzip “Vertrauen ist gut, Kontrolle ist besser”. Bevor der Zugriff gewährt wird, muss eine Anforderung vollständig authentifiziert, autorisiert und verschlüsselt sein.

Um Zero Trust besonders effektiv anzuwenden, müssen alle verfügbaren Datenpunkte in die Authentifizierung und Autorisierung mit einbezogen werden. Dies sind unter anderem Identität, Standort, Geräteintegrität, Datenklassifizierung, Anomalien, Dienst oder Workload. Außerdem sollte immer das Prinzip der geringsten Berechtigung angewandt werden. Der Nutzerzugriff wird mit Just-in-Time (JIT) und Just-Enough-Access (JEA) so gut wie möglich beschränkt, um die Daten zu schützen, aber gleichzeitig produktiv zu bleiben.

Datensicherheit

Microsoft schützt Kundendaten mit modernster Verschlüsselung bei der Speicherung und Übertragung. Die Verschlüsselungsprotokolle verhindern den unbefugten Zugriff auf Daten und umfassen mindestens zwei unabhängige Verschlüsselungsebenen. So kann der Schutz auf jeder Ebene sichergestellt werden.

- Ruhende Daten können je nach Einstellung des Unternhemens bis hin zu AES-256 verschlüsselt werden.

- In Übertragung begriffene Daten werden durch verschlüsselte Übertragungsprotokolle, wie TLS (Transport Layer Security) und IPsec (Internet Protocol Security), geschützt.

- Alle von Microsoft verwalteten Verschlüsselungsschlüssel bieten eine hohe Sicherheit und unterstützen Technologien wie Azure Key Vault, mit welchen der Zugriff auf sie überwacht werden kann.

- Rechenzentren können flexibel gewählt werden, da die Microsoft Online Services Optionen und Tools bieten, mit denen Kunden den Speicherort ihrer Daten flexibel wählen können, wenn sie in Microsoft Azure, Microsoft Dynamics 365, Power Platform und Microsoft 365 arbeiten.

Sie sind sich unsicher, wie Sie die Sicherheitskomponenten in Ihrem Unternehmen umsetzen können? Keine Sorge! Wir bieten Ihnen personalisierte Lösungspakete für Ihr Unternehmen im Bereich Security and Compliance an!

Sicherheit von Microsoft Servern

Neben der Sicherheit des Cloud Zugriffes muss auch die Sicherheit der Server an sich vor physischem Zugriff, sowie vor Hackern mit geprüft werden. Dies soll im Folgenden näher beschrieben werden.

Sicherheit der Rechenzentren

Der Zugriff auf physische Rechenzentrumseinrichtungen wird eng durch äußere und innere Umkreisungen gesteuert, wobei die Sicherheit auf jeder Ebene erhöht wird, einschließlich Perimeter-Fencing, Sicherheitsbeauftragter, gesperrte Server-Racks, integrierte Alarmsysteme, Rund-um-die-Uhr-Videoüberwachung durch das Betriebscenter und mehrstufige Zugriffssteuerung. Nur erforderliche Mitarbeiter sind berechtigt, auf Microsoft-Rechenzentren zuzugreifen. Der logische Zugriff auf Microsoft 365 Infrastruktur, einschließlich Kundendaten, ist in Microsoft-Rechenzentren nicht zulässig.

Die Sicherheitszentren (Security Operations Centers) verwenden Videoüberwachung zusammen mit integrierten elektronischen Zugangskontrollsystemen, um Rechenzentrumsstandorte und -einrichtungen zu überwachen. Kameras sind strategisch positioniert, um eine effektive Abdeckung des Perimeters der Einrichtung, der Eingänge, von Verladebuchten, Serverkäfigen, Korridoren im Gebäude und anderen sensiblen sicherheitsrelevanten Punkten zu gewährleisten. Im Rahmen des mehrstufigen Sicherheitskonzepts generieren alle nicht autorisierten Zugangsversuche, die von den integrierten Sicherheitssystemen erkannt werden, Alarmierungen des Sicherheitspersonals, um sofort darauf reagieren und diese beheben zu können.

Microsoft setzt eine Vielzahl von Sicherheitsvorkehrungen ein, um die Verfügbarkeit von Rechenzentren vor Umweltbedrohungen zu schützen. Rechenzentrumsstandorte werden strategische ausgewählt, um das Risiko durch eine Vielzahl von Faktoren zu minimieren, einschließlich Überschwemmungen, Erdbeben und anderen Naturkatastrophen. Die Rechenzentren verwenden die Klimakontrolle, zur Überwachung und Verwaltung von optimierten, konditionierten Räumen für Personal und Geräte/Hardware. Branderkennungs-, Unterdrückungssysteme und Wassersensoren helfen dabei, Feuer- und Wasserschäden an Geräten zu erkennen und zu verhindern.

Katastrophen sind nicht vorhersehbar, aber die Rechenzentren und das Betriebspersonal von Microsoft bereiten sich auf Katastrophen vor, um die Kontinuität des Betriebs zu gewährleisten, falls unerwartete Ereignisse eintreten sollten. Eine robuste Architektur und aktuelle, getestete Kontinuitätspläne mindern potenzielle Schäden und fördern die schnelle Wiederherstellung des Rechenzentrumsbetriebs. Krisenmanagementpläne schaffen Klarheit über Rollen, Verantwortlichkeiten und Minderungsaktivitäten vor, während und nach einer Krise. Die in diesen Plänen festgelegten Rollen und Kontakte erleichtern in Krisensituationen eine wirksame Eskalation in der Befehlskette nach oben.

Schutz vor Hackern

Hacker sind ein großes Problem der heutigen Zeit. Daher gibt es verschiedenste Sicherheitsmaßnahmen, um ihnen entgegenzuwirken:

- Ruhende Daten werden je nach Einstellung bis zu AES-256 verschlüsselt.

- Man-in-the-Middle Angriffe werden durch Sicherheitsstandards und Anonymisierung verhindert

- Täglich arbeiten 3500 Mitarbeiter mit Unterstützung von KIs an der Sicherheit der Rechenzentren und Anwendungen

- Microsoft verwendet jährlich rund eine Milliarde Dollar, um die Rechenzentren und Anwendungen sicher zu halten

- Microsoft Cloud Sicherheitskomponenten sind alle integriert

- Über diverse Sicherheitsmechanismen kann Schaden durch Aktionen von Mitarbeitern eingegrenzt werden

Sicherheit von lokalen Servern

Viele Cloud Applikationen können auch auf lokalen Servern gehostet werden. Doch auch bei diesen muss auf die Sicherheit der Hardware, sowie auf den Schutz vor Hackern geachtet werden.

Sicherheit der Hardware

Bei lokalen Servern ist die Sicherheit sehr davon abhängig, was das Unternehmen bereit ist zu Investieren.

Der erste Angriffspunkt ist hier der direkte physische Zugriff auf die Datenspeicher. Dabei kann es zu schwerwiegenden Datenverlusten, sowie Sicherheitsverstößen kommen. Daher muss streng überwacht werden wer Zugriff auf die Server hat, sowie wer diesen Zugriff erteilen kann. Zudem muss die Mitarbeiterdatenbank gut gepflegt werden, sodass keine alten Zugriffsrechte aktiv bleiben. Und die Mitarbeiter müssen sehr gut im Umgang mit der Hardware geschult sein müssen, damit es nicht unabsichtlich zu Fehlern kommt.

Je nach Unternehmen kann die Speicherung natürlich auch über eine lokale Redundanz, sowie eine Georedundanz verfügen. Umso komplexer dies wird, desto mehr Kosten für die Hardware fallen jedoch auch an und mehr Mitarbeiter werden benötigt.

Schutz vor Hackern

Einige Microsoft Sicherheitskomponenten können bei lokalen Servern ebenfalls eingebunden werden, wodurch der grundlegende Schutz vor Hackern gegeben ist. Ansonsten ist es abhängig von den verwendeten Verschlüsselungen und Zugriffsmethoden. Auf jeden Fall besteht jedoch eine erhöhte Gefahr für Denial-of-Service (DoS) oder Distributed-Denial-of-Service (DDoS) Angriffen. Diese sind für einzelne Server, welche nicht in einem großen Netzwerk eingebunden sind, schwer zu vereiteln, oder es muss viel Geld in die Hand genommen werden, um sich dagegen gut zu schützen.

Microsoft Server vs. Lokale Server

Ein großer Unterschied zwischen dem Microsoft Server und lokalen Servern liegt bei dem physikalischen Zugriff auf die Server Hardware. Diese bietet einen großen Angriffspunkt bei lokalen Servern. Die Sicherheit bei Microsoft Rechenzentren ist hier auf einem hohen Level. Wenn man etwas vergleichbares bei lokalen Servern erreichen will, muss viel Geld aufgewendet werden.

Bei der Redundanz ist es ähnlich. Bei Microsoft werden Datenverluste durch Hardwarefehler, sowie Katastrophen oder Unfälle dadurch sehr unwahrscheinlich gemacht. Bei lokaler Hardware ist das wieder mit einem großen Aufwand und hohen Kosten verbunden.

Die Reaktion auf Sicherheitsrelevante Gegebenheiten ist bei Microsoft dank der rund um die Uhr anwesenden Mitarbeiter, sowie durch die Unterstützung von KIs, sehr schnell. Dies ist für lokale Server schwer umsetzbar oder ansonsten mit immensen Kosten verbunden.

Die meisten Hacker Angriffe finden aber direkt auf Anwendungen statt. Dabei ist es im ersten Moment egal ob der Server lokal oder bei Microsoft steht. Außerdem ist der Eingang für die Hacker dabei meistens ein Mitarbeiter. Daher ist einer der wichtigsten Punkte für die Unternehmenssicherheit die Schulung der eigenen Mitarbeiter und die Eingrenzung ihrer Rechte mit den Microsoft Cloud Sicherheitskomponenten. Wir stehen Ihnen dabei gerne zur Seite! aConTechs Cloud-Experte unterstützen Sie gerne bei der Schulung und Sensibilisierung Ihrer Mitarbeitenden, schreiben Sie uns!

Sie möchten Ihre sensiblen Geschäftsdaten vollumfänglich schützen und eine umfassende Sicherheit in der Microsoft Cloud für Ihr Unternehmen sicherstellen? aConTechs Cloud-Experten widmen sich den nötigen Sicherheitskomponenten in Ihrem Unternehmen und begleiten Sie damit in eine sichere Zukunft. Schreiben Sie uns! Gemeinsam betrachten wir Ihre Bedarfe und Anforderungen abgestimmt auf Ihr Unternehmensfeld.